En estos días en donde parece que se esta dejando atrás un episodio que la humanidad tuvo que vivir nuevamente con generaciones que no entienden su pasado y no se deciden que hacer con el futuro, las situaciones que se presentan en cuestión de ciberseguridad para los usuarios de los dispositivos electrónicos que utiliza la red van cada día en ascenso y se confirma que efectivamente como en “The Matrix” vivimos en mundos paralelos.

En esta ocasión toca con Windows, se ha identificado que el software de vigilancia FinFisher se ha actualizado para infectar dispositivos Windows mediante un bootkit UEFI (Unified Extensible Firmware Interface).

Según lo que han descubierto desde empresas de seguridad como Kaspersky, este malware aprovecha un gestor de arranque de Windows troyanizado y esto supone un importante cambio en los vectores de infección que permite eludir que un sistema lo descubra o analice.

FinFisher (también conocido como FinSpy o Wingbird) es un conjunto de herramientas de software espía para Windows, macOS y Linux desarrollado por la empresa anglo-alemana Gamma International y suministrado exclusivamente a las fuerzas de seguridad y los organismos de inteligencia. Pero al igual que con Pegasus de NSO Group, el software también se ha utilizado para espiar a activistas en Bahréin en el pasado.

¿COMO FUNCIONA?

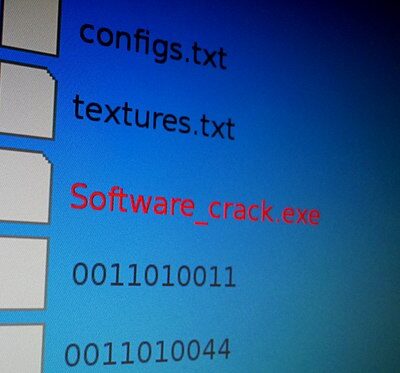

Primero que nada, el código no está ofuscado y ni siquiera en un packer -sólo hay que hacer unos trucos básicos de anti-debug. Este malware tiene bastantes componentes, algunos en forma de plugins adicionales. Sin embargo, estas muestras de WikiLeaks no tienen complementos. En líneas generales, la estructura está dividida en dos etapas de droppers.

En primer lugar, los archivos tienen el comportamiento estándar de aplicaciones de Windows, pero cuando comienzan a funcionar, arrastran dos funciones user32.dll para copiarse en una ruta temporal y ejecutarla.

Cuando este nuevo archivo es ejecutado, hace un intento de borrar el original y descifra algunas imágenes de señuelo. Además, cambia su extensión a JPEG entre otras: RAR, DOC, XLSX, PDF, MP3, EXE y SCR, y deja al nuevo ejecutable también en la ruta temporal. Luego de eso, empieza a correr el nuevo ejecutable y abre el documento señuelo, que en este caso, es una imagen:

En segundo lugar, el archivo identifica en qué plataforma es ejecutado. Si se trata de x64 sólo ejecuta la inyección en Explorer.exe. De lo contrario, si corre en 32 bits, la inyección depende de varios factores: la versión de Windows, el nivel de integridad, la presencia de software de seguridad (Comodo, Kaspersky), entre otros.

Finalmente, el DLL principal es responsable de cargar los plugins individuales de un contenedor cifrado y de conectar con el Centro de Comando y Control (C&C). Toda la comunicación saliente en Internet tiene lugar a través de una región de memoria compartida, llamada “WininetProxyMemory”, creada por el payload inyectado en Internet Explorer -para quedar bajo el radar.

Una vez ejecutado, verifica si la computadora de la víctima está infectada de antemano y procede a operar registrando servicios con drivers que permiten acceso a dispositivos físicos. Luego, verifica la posibilidad de infectar Master Boot Record (sólo funciona en plataformas de 32 bits), borrar registros de eventos y limpiar la carpeta Installer.

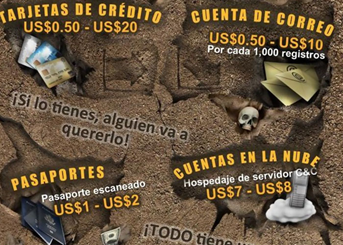

¿Y QUE INFORMACIÓN ES LA QUE EXTRAE?

Según las últimas informaciones, FinFisher está equipado para robar credenciales de usuario, listados de archivos, documentos sensibles, grabar pulsaciones de teclas, desviar mensajes de correo electrónico de Thunderbird, Outlook, Apple Mail e Icedove, interceptar contactos de Skype, chats, llamadas y archivos transferidos, y capturar audio y video ya que puede obtener acceso al micrófono y a la cámara web de un equipo.

La última característica que se ha añadido, según los últimos descubrimientos, es la capacidad de desplegar un bootkit UEFI para cargar FinSpy, con nuevas muestras que cuentan con propiedades que sustituyen el cargador de arranque UEFI de Windows por una variante maliciosa y cuenta con “otros métodos de evasión de la detección para ralentizar la ingeniería inversa y el análisis”.

De acuerdo a el análisis realizado por el equipo global de la empresa Kaspersky “Esta forma de infección permitió a los atacantes instalar un bootkit sin necesidad de saltarse las comprobaciones de seguridad del firmware”, se incluye en sus conclusiones tras una investigación de ocho meses. “Las infecciones por UEFI son muy raras y generalmente difíciles de ejecutar, destacan por su evasión y persistencia”.

¿QUE ES UNA UEFI?

La UEFI es una interfaz de firmware y una mejora del sistema básico de entrada/salida (BIOS) con soporte para el arranque seguro, que garantiza la integridad del sistema operativo para asegurarse de que ningún malware ha interferido en el proceso de arranque.

Pero como la UEFI facilita la carga del propio sistema operativo, las infecciones de los bootkits no sólo son resistentes a la reinstalación del sistema operativo o a la sustitución del disco duro, sino que además pasan desapercibidas para las soluciones de seguridad que se ejecutan dentro del sistema operativo.

¿COMO FUNCIONA?

Primero que nada, el código no está ofuscado y ni siquiera en un packer -sólo hay que hacer unos trucos básicos de anti-debug. Este malware tiene bastantes componentes, algunos en forma de plugins adicionales. En líneas generales, la estructura está dividida en dos etapas de droppers.

En primer lugar, los archivos tienen el comportamiento estándar de aplicaciones de Windows, pero cuando comienzan a funcionar, arrastran dos funciones user32.dll para copiarse en una ruta temporal y ejecutarla.

Cuando este nuevo archivo es ejecutado, hace un intento de borrar el original y descifra algunas imágenes de señuelo. Además, cambia su extensión a JPEG entre otras: RAR, DOC, XLSX, PDF, MP3, EXE y SCR, y deja al nuevo ejecutable también en la ruta temporal. Luego de eso, empieza a correr el nuevo ejecutable y abre el documento señuelo, que en este caso, es una imagen:

En segundo lugar, el archivo identifica en qué plataforma es ejecutado. Si se trata de x64 sólo ejecuta la inyección en Explorer.exe. De lo contrario, si corre en 32 bits, la inyección depende de varios factores: la versión de Windows, el nivel de integridad, la presencia de software de seguridad (Comodo, Kaspersky), entre otros.

Finalmente, el DLL principal es responsable de cargar los plugins individuales de un contenedor cifrado y de conectar con el Centro de Comando y Control (C&C). Toda la comunicación saliente en Internet tiene lugar a través de una región de memoria compartida, llamada “WininetProxyMemory”, creada por el payload inyectado en Internet Explorer -para quedar bajo el radar.

Una vez ejecutado, verifica si la computadora de la víctima está infectada de antemano y procede a operar registrando servicios con drivers que permiten acceso a dispositivos físicos. Luego, verifica la posibilidad de infectar Master Boot Record (sólo funciona en plataformas de 32 bits), borrar registros de eventos y limpiar la carpeta Installer.

REFERENCIAS

Becares, Barbara, El malware FinFisher roba datos de equipos con Windows: se instala en el sector de arranque del disco duro y evade protecciones, Genbeta, recuperado: https://www.genbeta.com/actualidad/malware-finfisher-roba-datos-equipos-windows-se-instala-sector-arranque-disco-duro-evade-protecciones

Eset, Rápido análisis de FinFisher luego de la última filtración de WikiLeaks, welivesecurity, recuperado: https://www.welivesecurity.com/la-es/2014/10/20/analisis-finfisher-wikileaks/