Mediante una nueva campaña se busca distribuir malware a través de YouTube. En esta oportunidad, ciberdelincuentes están comprometiendo cuentas de Google para crear canales en esta plataforma y subir videos de forma masiva que incluyen un enlace para la supuesta descarga de un software relacionado con el video. El enlace conduce a la descarga de troyanos que se esconden en el equipo de la víctima para robar credenciales.

RedLine Stealer y Racoon Stealer, son los dos malware que se están distribuyendo, aunque no a través de los mismos videos o enlaces. Todo comienza por el robo de cuentas de Google para luego crear los canales y subir los videos. De esta manera los cibercriminales ya han creado miles de canales y subido una gran cantidad de videos como parte de esta campaña. En apenas 20 minutos se crearon 81 canales con 100 videos, explicó un investigador de Cluster25 a BleepingComputer (BC).

Este tipo de troyanos se mantienen sigilosos en el equipo infectado en busca de todo tipo de contraseñas, así como datos bancarios almacenados en el navegador, cookies, tomar capturas de pantalla, e incluso realizar otras acciones que puede llevar adelante el operador de la amenaza a través de comandos que envía de forma remota. En el caso de RedLine particularmente, recientemente un informe reveló que la mayoría de las credenciales robadas que actualmente se venden en mercados de la dark web, como claves de inicio de sesión en navegadores web, clientes FTP, aplicaciones de correo, o VPN, por nombrar algunas, han sido recolectadas utilizando este malware.

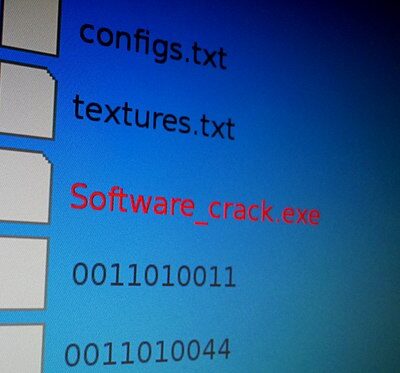

Los videos son sobre tutoriales, criptomonedas, minería de criptomonedas, cracks y licencias de software, cheats para videojuegos, entre muchos otros temas. Estos videos suelen ser acerca de cómo llevar adelante una tarea utilizando una herramienta, la cual pueden descargar los visitantes desde el enlace que está disponible en la descripción del video.

Los usuarios pueden encontrar dos tipos de enlaces. En el caso de los videos que distribuyen el troyano RedLine el enlace suele ser de un acortador, como bit.ly, el cual redirige al usuario a un sitio de descarga de archivos que aloja el malware. En el caso de los videos que distribuyen Racoon Stealer, los enlaces suelen no estar acortados y redirigen a un dominio llamado “taplink” que aloja el código malicioso.

Acciones Correctivas

Google ha bloqueado 1,6 millones de correos electrónicos de phishing desde mayo de 2021 que formaban parte de una campaña de malware para secuestrar cuentas de YouTube y promover estafas de criptomonedas, ha mostrado 62.000 alertas de phishing de Navegación segura y ha restaurado alrededor de 4.000 cuentas secuestradas.

Desde finales de 2019 ha estado interrumpiendo las campañas de phishing dirigidas por una red de subcontratistas de hackers rusos que se han dirigido a YouTubers con correos electrónicos de phishing “altamente personalizados” y malware que roba cookies.

El objetivo principal del grupo ha sido secuestrar cuentas de YouTube para estafas de transmisión en vivo que ofrecen criptomonedas gratis a cambio de una contribución inicial. La otra fuente de ingresos principal del grupo fue la venta de canales de YouTube secuestrados de $3 a $4,000, dependiendo de cuántos suscriptores tengan un canal.

Los correos electrónicos de phishing entregaron malware diseñado para robar cookies de sesión de los navegadores. Aunque el ataque “pasar la cookie” no es nuevo, es ingenioso: no omite la utenticación multifactor (MFA), pero funciona incluso cuando los usuarios habilitan MFA en una cuenta porque la cookie de sesión se roba después de que el usuario ha ya autenticado con dos factores, como una contraseña y un teléfono inteligente. Una vez que se ejecuta el malware, la cookie se carga en los servidores del atacante para el secuestro de la cuenta.

Un analista del TAG de Google indica que el resurgimiento de estas actividades como un riesgo de seguridad superior se debe a una adopción más amplia de la autenticación multifactor (MFA), lo que dificulta la realización de abusos y el cambio de enfoque del atacante a tácticas de ingeniería social. Una vez que el objetivo aceptó el trato, se envió una página de destino de malware disfrazada de URL de descarga de software por correo electrónico o un PDF en Google Drive y, en algunos casos, documentos de Google que contenían enlaces de phishing. Se identificaron alrededor de 15.000 cuentas de actores, la mayoría de los cuales fueron creados específicamente para esta campaña.

Google atribuyó la campaña a un grupo de actores de “piratería a sueldo” “reclutados en un foro de habla rusa”. Luego, los contratistas engañan a los objetivos con oportunidades comerciales falsas, como la posibilidad de monetizar una demostración de software antivirus, VPN, reproductores de música, software de edición de fotografías o juegos en línea. Pero luego los atacantes secuestran el canal de YouTube y lo venden o lo usan para transmitir en vivo estafas de criptomonedas.

Es fácil para los piratas informáticos adquirir el correo electrónico de un objetivo, ya que los usuarios de YouTube a menudo los publican en su canal con la esperanza de oportunidades comerciales como las que ofrecen los atacantes de phishing.

Google también ha identificado 1.011 dominios que se crearon para la entrega de malware. Los dominios se hicieron pasar por sitios de tecnología conocidos, incluidos Luminar, Cisco VPN, juegos en Steam. Estos contratistas están ejecutando el malware de robo de cookies en modo no persistente para reducir la posibilidad de que los productos de seguridad alerten al usuario de un compromiso pasado.

Por su parte, Google confirmó a BC que están al tanto de esta campaña y que están tomando medidas para bloquear esta actividad. Esta semana Google reveló detalles acerca de una campaña similar que cuya actividad detectaron por primera vez en 2019 y que apunta a los creadores de videos en YouTube con malware para para robar cookies; entre ellos, Redline Stealer y Racoon Stealer, además de otros. En este caso, la campaña consiste en correos de phishing enviados a los creadores de las cuentas de YouTube suplantando la identidad de compañías existentes para negociar una colaboración publicitaria. Luego de convencer a las víctimas mediante ingeniería social los atacantes llevan a las víctimas a un sitio que se hace pasar por la descarga de un software mediante enlaces de Google Drive, un PDF o Google Doc que contienen enlaces maliciosos.

Para estar protegidos de este tipo de amenazas es importante que los usuarios de cuentas de Google revisen la seguridad de sus contraseñas y que creen hábitos saludables en cuanto a la gestión de las contraseñas. Es decir, crear contraseñas seguras y únicas, utilizar un administrador de contraseñas para guardarlas y cambiarlas cada cierto tiempo. Además, implementar la autenticación en dos pasos en Google. Por último y fundamental también: utilizar una solución antivirus para prevenir la descarga de malware en cada uno de los dispositivos que utilizamos.

REFERENCIAS

Tug, Liam, Google disrupts massive phishing and malware campaign, ZDNet 2021, recuperado: https://www.zdnet.com/article/google-disrupts-massive-phishing-and-malware-campaign/

Harán, Juan Manuel, Propagan malware para robar credenciales a través de videos en YouTube, 2021, recuperado: https://www.welivesecurity.com/la-es/2021/10/22/propagan-malware-robar-credenciales-videos-youtube/