Una sola contraseña puede vulnerar toda tu arquitectura informática. Cualquier acceso en la red corporativa es una entrada directa a tus bases de datos, procesos interdepartamentales y códigos. Por esto, contar con una gestión de contraseñas seguras es imprescindible en los departamentos de TI.

Y tú, ¿Usas tu fecha de cumpleaños o la de una familiar como contraseña? ¿Tienes una serie de números consecutivos como clave de acceso?

SplashData ha identificado que la contraseña “123456” es una de las más usadas por los usuarios, seguida de la palabra “password”, para acceder a diversas plataformas digitales en las que realizan operaciones diariamente las empresas.

Los datos son un activo clave y valioso para las organizaciones en el presente, ya que su gestión, integración y análisis permite llevar a cabo acciones que reportan más rentabilidad, incrementan las ventas o ayudan a tener una mejor relación y conocimiento de los clientes.

Se sabe que el 70% de las pequeñas empresas que experimenta una pérdida de datos importante tiende a cerrar sus puertas en un plazo de un año.

Las políticas de contraseñas seguras son un factor clave en la transformación digital de las empresas. Estas permiten mantener un control de sus accesos en entornos laborales hiperdigitalizados, donde las soluciones cloud y los trabajos remotos son cada vez más frecuentes.

Dentro de las estrategias que los ciberdelincuentes buscan para poder ingresar a un sistema o red, ya sea casera, pero sobre todo empresarial existe una que llega a considerarse hasta interesante y sobre todo permite ver que tan tolerante y paciente puede ser alguien que se inicia en la ciberdelincuencia o hackeo.

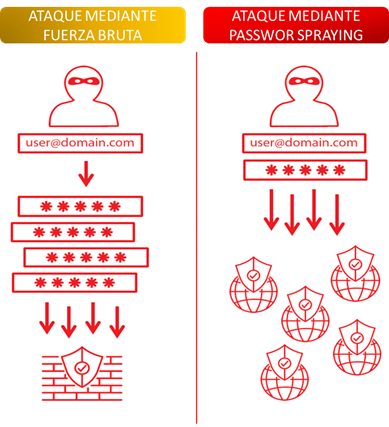

Los nombrados ataques de fuerza bruta son una de las técnicas utilizadas por los atacantes para obtener credenciales de usuarios legítimos para realizar acciones fraudulentas. Se trata del típico ataque de fuerza bruta puede ir desde la prueba de muchas contraseñas sobre un nombre de usuario, hasta el uso de otras técnicas como “credential stuffing” o “password spraying”. En todos los casos el objetivo es el mismo: obtener credenciales de acceso válidas para servicios legítimos.

¿Cómo funciona password spraying?

Durante un ataque típico se prueba una gran cantidad de contraseñas para una misma cuenta de usuario, al aplicar una instrucción utilizando el método de password spraying el atacante obtiene distintas cuentas de usuarios y va probando con una pequeña cantidad de contraseñas para intentar acceder a uno o varios servicios.

Mediante una herramienta de código abierto o utilizando sitios legítimos, quien lo aplica busca hacerse con un montón de nombres de cuentas de usuarios (cuentas de correo electrónico). Adicional genera un pequeño listado de contraseñas (en algunos casos usan una sola) y va probando cada contraseña sobre todas las cuentas obtenidas. En general, estas contraseñas son aquellas que se han visto entre las más utilizadas. Este listado puede ser creado manualmente o utilizar uno ya existente en Internet (¡si en la propia web!). Una vez que tiene la lista de cuentas de usuario y de contraseñas, aplica la técnica de la siguiente manera:

- Tomar una contraseña

- Tomar toda la lista de cuentas de usuarios

- Probar si en alguna cuenta la contraseña es valida

- Repetir el proceso

Hasta el día de hoy muchos sistemas implementan una medida de seguridad, conocida como bloqueo de cuentas, que hace que luego de cierta cantidad de intentos fallidos de inicio de sesión (puede variar entre tres o más intentos) se bloquee la cuenta de la persona. Si esta medida de seguridad está activada en una aplicación web, un sistema empresarial, etc., el típico ataque de fuerza bruta puede llegar a ser poco útil, ya que son altas las probabilidades de bloquear la cuenta del usuario.

Aplicando password spraying se puede evitar esto, al tener una gran cantidad de usuarios el tiempo en el que se van realizando los intentos sobre la misma cuenta puede variar de tal forma que no se bloquea ninguna cuenta y pueda seguir probando más contraseñas.

Este tipo de ataques se pueden diferenciar de otros como “credential stuffing”, en donde se utilizan combinaciones de usuarios/contraseñas que fueron obtenidas principalmente de filtraciones de brechas de seguridad. Si un atacante tiene en su poder este tipo de combinaciones podría buscar otras cuentas que estén asociadas a ese usuario en particular, crea una lista con esas cuentas y llevar a cabo un ataque password spraying para detectar si el usuario reutiliza o no esa contraseña en otros sitios.

Un ataque de password spraying posee una ventaja contra el tradicional ataque de fuerza bruta por lo siguiente:

- Si se prueba con una poca cantidad de contraseñas se puede evitar el bloqueo de cuentas

- Con ayuda de herramientas automatizadas se puede poner un temporizador para que permanezca inactivo por cierto tiempo

- Continuar el ataque para evitar el bloqueo de cuentas.

Todo lo anterior se puede minimizar o en algun momento mitigar si se construye una cultura de concientización sobre el uso de una contraseña y su control por la persona que la usa. Las malas practicas llevan a malas politicas en la creación de contraseñas, esto aumenta la posibilidad de éxito cuando un ciberdelincuente utiliza la técnica mencionada, por lo que es importante generar contraseñas fuertes para bajar la probabilidad de que nuestra información sea vea comprometida y sobre todo evitar el uso de la misma clave en más de un servicio.

Adicional de cuál sea la estrategia para garantizar contraseñas seguras, se debe tener en cuenta estas prácticas:

- Crear el login perfecto

- Contraseñas robustas con un mínimo de 10 caracteres utilizando

- Caracteres especiales

- Mínimo 2 caracteres en mayúsculas

- No al uso de contraseñas básicas:

- Password

- Password

- Passw0rd1

- 123456

- Qwerty, etc.

- Rotación de credenciales

- Realizar un cambio de contraseñas periódico tanto a nivel personal como empresaria

- Evitar el uso de la misma contraseña en distintos sistemas.

- Autenticación de dos Factores (2FDA)

- Implementar el doble factor de autenticación siempre que sea posible para acceder a sitios online, personales o corporativos.

- Eliminación de configuraciones hard-code

- Evitar el uso de palabras que tengan algún tipo relación personal dentro del código fuente (Nombre de una mascota, familiar, fecha de cumpleaños, boda, etc.)

- Caracteres aleatorios

- Reemplazar letras por números

- Plan de Gestión de contraseñas (existen plataformas para el control o admón. de nuestros accesos)

- 1Password

- Dashlane

- LastPassword

Referencia

SEC, La importancia de tener contraseñas seguras para proteger la información de tu Pyme, Privado: Blog del emprendedor, Unidad de Desarrollo Presupuestario 2016, recuperado: https://www.inadem.gob.mx/la-importancia-de-tener-contrasenas-seguras-para-proteger-la-informacion-de-tu-pyme/

GB advisors, Contraseñas seguras: 6 buenas prácticas para redes corporativas, 2019 Tech-blog, recuperado: https://www.gb-advisors.com/es/contrasenas-seguras/

Tavella Fernando, Que es un ataque de password spraying: pocas contraseñas para muchos usuarios, welivesecurity.com 2021, recuperado: https://www.welivesecurity.com/la-es/2021/01/19/que-es-ataque-password-spraying/

Portada: Pixabay License